Comment casser votre propre réseau WEP pour découvrir à quel point il est vraiment peu sûr

Nous vous disons constamment qu'utiliser le WEP pour «sécuriser» votre réseau sans fil est vraiment un jeu de dupes, pourtant les gens le font encore. Aujourd'hui, j'aimerais vous montrer à quel point le WEP n'est pas sécurisé, en vous montrant comment déchiffrer un mot de passe réseau sécurisé par WEP en moins de 5 minutes.

Nous vous disons constamment qu'utiliser le WEP pour «sécuriser» votre réseau sans fil est vraiment un jeu de dupes, pourtant les gens le font encore. Aujourd'hui, j'aimerais vous montrer à quel point le WEP n'est pas sécurisé, en vous montrant comment déchiffrer un mot de passe réseau sécurisé par WEP en moins de 5 minutes.

Avertissement: Ceci est uniquement à des fins éducatives pour vous montrer pourquoi vous devez sérieusement mettre à niveau votre routeur ou changer votre sécurité sans fil. Pour pénétrer dans un réseau sans fil qui ne vous appartient pas est une infraction pénale, et nous n'acceptons aucune responsabilité légale si vous décidez d'utiliser ce tutoriel par malveillance.

Exigences

- DVD amorçable de Backtrack5, un live-CD Linux axé sur la sécurité Les 50 utilisations géniales pour les CD dynamiques Les 50 utilisations géniales pour les CD dynamiques Les CD dynamiques sont peut-être l’outil le plus utile de la boîte à outils de tout geek. Ce guide pratique sur les CD en direct présente de nombreuses utilisations des CD ou DVD en direct, de la récupération des données à l’amélioration de la confidentialité. Lisez plus qui est pré-chargé avec tous les utilitaires dont nous avons besoin.

- Carte / chipset sans fil pouvant être mis en mode moniteur. Le meilleur moyen de déterminer si votre appareil est compatible est de l'essayer, car des pilotes Linux sont ajoutés en permanence et de nos jours, de nombreuses cartes sont compatibles. Si vous voulez une compatibilité garantie, je recommande l’USB Alfa AWUS036H, incroyablement puissant et doté d’une connexion aérienne externe..

- Le réseau WEP doit être actif - cela signifie que d'autres clients sont déjà connectés et agissent sur le réseau. Il existe d'autres méthodes qui n'exigent pas que d'autres clients soient déjà connectés, mais je ne les explorerai pas aujourd'hui..

Télécharger et démarrer Backtrack

Une fois que votre CD live Backtrack est prêt et gravé, démarrez-le. Vous devriez obtenir un écran semblable à celui-ci.

Appuyez sur Entrée pour démarrer le menu de démarrage Backtrack, puis choisissez la première option..

Finalement, vous démarrerez dans une ligne de commande Linux. Type

début

charger une interface graphique (pas vraiment nécessaire, mais certains d'entre nous se sentent plus à l'aise).

Une fois que vous avez démarré dans l'interface graphique, ouvrez un terminal afin que nous puissions commencer. C'est le > _ icône en haut de l'écran. Oui, nous allons utiliser la ligne de commande, mais ne vous inquiétez pas, je serai là pour vous tenir la main tout au long du processus..

Vérifiez votre carte sans fil

Commencez par taper

iwconfig

Ceci listera toutes les interfaces réseau de votre ordinateur, nous recherchons donc un wlan0, ath0, ou wifi0 - ce qui signifie qu'il a trouvé une carte sans fil.

Ensuite, nous allons essayer de mettre cette carte dans “mode moniteur”. Cela signifie qu'au lieu d'essayer de rejoindre un seul réseau et d'ignorer tout ce qui ne lui est pas destiné, il enregistrera tout ce à quoi nous le dirons - en saisissant littéralement tout ce qu'il peut voir. Type:

airmon-ng start wlan0

Si tout se passe bien, vous devriez voir quelque chose qui dit: mode moniteur activé sur mon0. Cela signifie qu'il a réussi à faire basculer votre appareil en mode moniteur..

Maintenant, scrutons les ondes pour trouver plus d’informations sur nos réseaux wifi. Type:

airodump-ng mon0

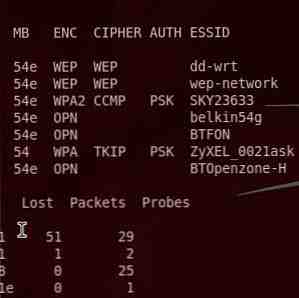

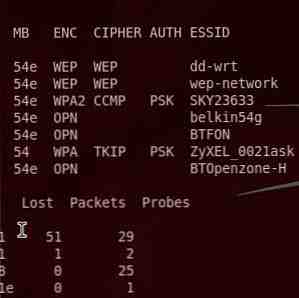

Cette commande va vous donner un écran plein d'informations sur chaque réseau sans fil et chaque client connecté..

Recherchez votre réseau Wifi dans la liste et copiez le long nombre hexadécimal de la colonne intitulée BSSID (il s'agit en réalité de l'adresse MAC physique du routeur en question). Dans ce cas, mon réseau s'appelle réseau wep, et je peux voir dans la colonne de sécurité qu'il a été sécurisé avec WEP. L’étape suivante consiste à focaliser la carte wifi pour n’écouter que les paquets relatifs à ce réseau et à la verrouiller sur le bon canal (comme indiqué dans CH colonne) - par défaut, chaque canal est balayé. Vous ne voyez donc qu’un petit pourcentage du trafic que vous souhaitez. Nous pouvons le verrouiller en copiant d'abord le BSSID, puis en appuyant sur CTRL-C pour mettre fin à la commande en cours, et en tapant ceci:

airodump-ng -c-w

par exemple, pour le réseau avec BSSID de 22: 22: 22: 22: 22: 22 sur le canal 11, enregistrement dans un ensemble de fichiers nommé “Fendez moi”, Je taperais ceci:

airodump-ng -c 11 -w crackme - -sside 22: 22: 22: 22: 22: 22 mois

Lorsque vous avez terminé, le même affichage réapparaîtra, mais cette fois, les paquets de données seront enregistrés dans un fichier et ils seront verrouillés dans votre réseau cible (vous ne verrez donc aucun client indépendant)..

Deux choses que je veux que vous preniez au sérieux - la première est la partie inférieure de l’écran qui montre les clients connectés. Pour que cela fonctionne, vous devez avoir au moins une personne connectée au réseau. La seconde est la colonne intitulée #Les données sur la moitié supérieure. C'est le nombre de paquets de données utiles que nous avons capturés jusqu'à présent. Avec un peu de chance, il devrait augmenter - bien que lentement. Je vais vous dire maintenant qu'il nous faut environ 5 000 à 25 000 personnes pour pouvoir déchiffrer le mot de passe. Ne vous inquiétez pas si elle monte très lentement cependant, cette commande suivante injectera de force un paquet de paquets de données jusqu'à ce que nous en ayons assez.

Ouvrez un nouvel onglet de terminal en appuyant sur SHIFT-CTRL-T et entrez la commande suivante, en remplaçant le cas échéant. L'adresse du poste client est indiquée sur l'onglet airodump, dans la moitié inférieure, où il est indiqué STATION. Copiez-le et collez-le à l'endroit approprié dans la commande:

aireplay-ng --arpreplay -b-h mon0

Par exemple

aireplay-ng --arpreplay -b 22: 22: 22: 22: 22: 22 - 33: 33: 33: 33: 33: 33 mon0

Après environ une minute environ, vous devriez commencer à voir le nombre de paquets de données rapportés dans la fenêtre airodump augmenter considérablement, en fonction de la qualité de votre connexion au réseau..

Une fois que le nombre de paquets collectés a atteint environ 5 000, nous sommes prêts à commencer à craquer ces paquets. Ouvrez encore une nouvelle fenêtre de console et tapez:

aircrack-ng -z -b

Le nom de fichier de sortie est celui que vous avez spécifié précédemment lorsque nous avons réduit l'utilitaire airodump à un réseau particulier. Dans mon exemple, j'ai utilisé le nom “Fendez moi”. N'oubliez pas d'ajouter un “*.casquette” à la fin du nom de fichier que vous avez choisi. Dans mon cas, ce serait:

aircrack-ng -z -b 22: 22: 22: 22: 22: 22 crackme * .cap

Si vous avez assez de paquets, l’écran vous indiquera la clé dans quelques secondes. Si ce n'est pas le cas, il faudra attendre 5 000 paquets supplémentaires, puis réessayez. Maintenant tu peux aller faire du café. Dans mon cas, il a trouvé le mot de passe immédiatement avec 35 000 paquets - l'ensemble du processus a pris environ 3 minutes.

Si cela vous donne un mot de passe sous forme hexadécimale, comme 34: f2: a3: d4: e4 , puis prenez simplement la ponctuation et tapez le mot de passe sous forme de chaîne de chiffres et de lettres, dans ce cas 34f2a3d4e4 . C'est tout - c'est comme il est facile de pirater un WEP-sécurisé réseau.

Conclusion

J'espère que vous êtes d'accord. Les amis ne laissent pas les amis utiliser le WEP! De nos jours, il n’ya aucune excuse pour utiliser le WEP, et si votre routeur ne prend vraiment en charge aucune autre forme de sécurité, achetez-en une nouvelle ou contactez votre fournisseur de services Internet rapidement pour vous fournir un remplacement gratuit. En 2008, Aibek vous a montré comment modifier votre sécurité sans fil. Comment sécuriser votre connexion réseau sans fil Comment sécuriser votre connexion réseau sans fil Lisez-en plus! Malheureusement, les appareils Nintendo DS ne fonctionneront qu'avec les réseaux WEP. Il est donc peut-être temps de passer de votre jeu portable à l'iPhone.

Si vous n'êtes toujours pas convaincu, la prochaine fois que je vous montrerai certaines des choses sournoises qu'un pirate informatique peut faire une fois qu'il a obtenu l'accès à votre réseau - pensez à voler tous vos mots de passe et à voir tout ce que vous naviguez. l'Internet!